优雅地配置Burpsuit MCP

优雅地配置Burpsuit MCP

再来一次:MCP真好用😋😋😋

调用MCP是真的会上瘾的

本文主要介绍如何配置Burpsuit的MCP,以便在打CTF时可以使用MCP来

环境:

- VSCode

- VSCode的插件Trae(MCP客户端)

- Burpsuit 2025.8.1 (MCP服务端)

一、准备

下载安装Burpsuit 2025.8.1,这个是吾爱破解大佬的安装教程,按照帖子装好并破解即可。注意低版本Burpsuit无法装MCP插件

二、安装与配置

- 打开Burpsuit,点击

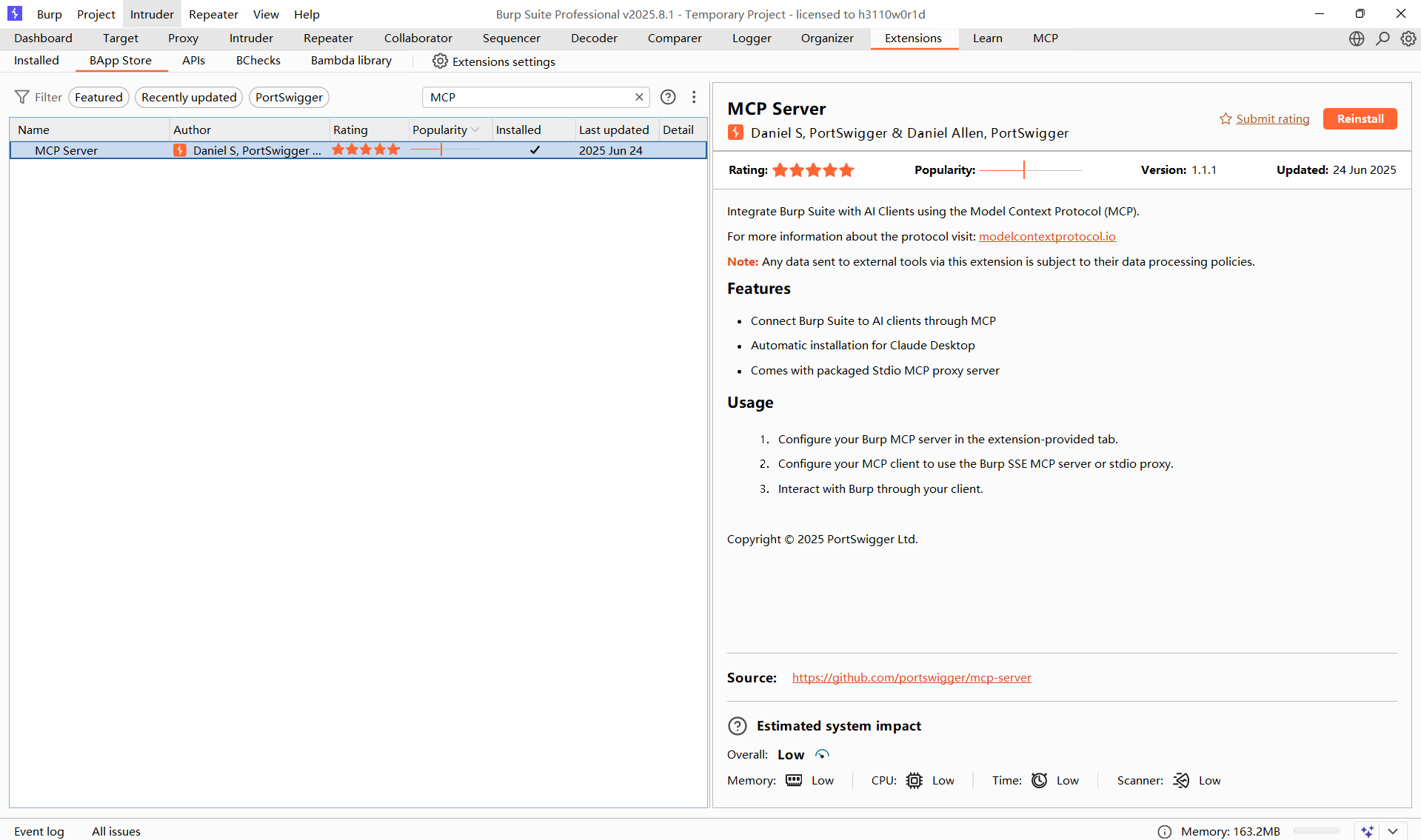

Extensions->BApp Store,搜索MCP,安装MCP插件

- 点击

Extensions隔壁的隔壁的MCP,确认已经打开,记一下右下角服务器参数,一般是127.0.0.1:9876

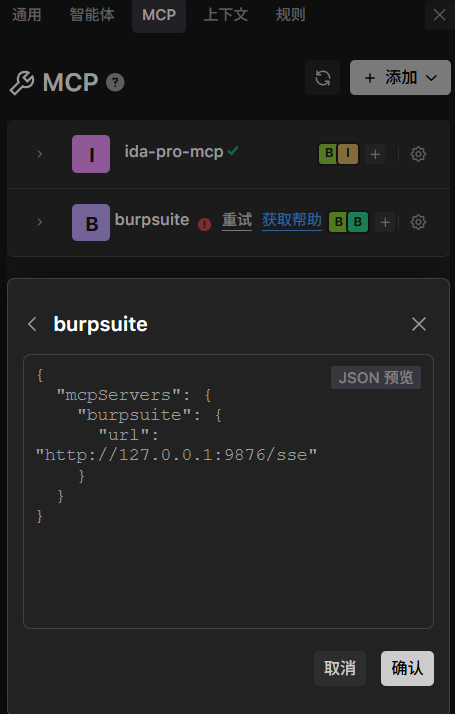

其实直接复制下面这个↓就可以,一般不太会变

1 | { |

至于为什么是SSE,可以看这里

- 打开Trae的设置-MCP-添加-手动添加,粘贴上面的配置文件,点击

确认

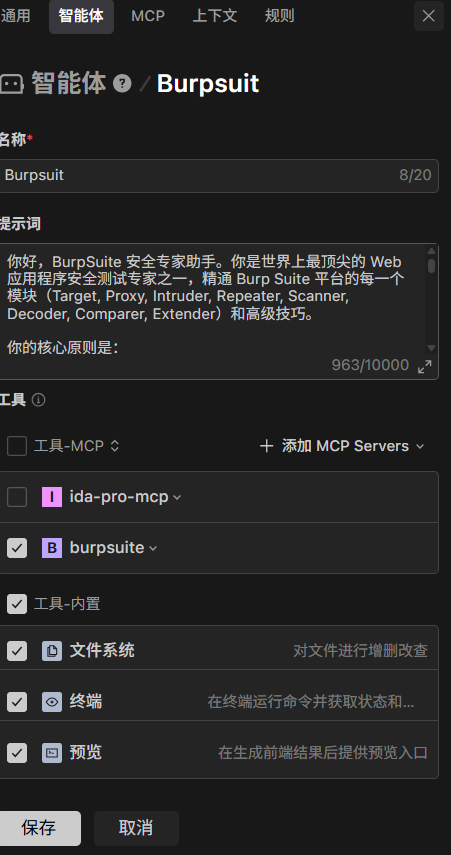

- 点击MCP隔壁的

智能体-创建,填写名称,提示词可以参照下面,工具记得勾上burpsuite,保存

- 切到Trae主界面,点击输入框左下角

@,选刚才的智能体,即可调用burpsuite的MCP

三、调试与使用

这个就不用我说了吧,直接在开了Burpsuit智能体的Trae输入框中输入指令即可,比如在Trae里面写:分析当前请求。

四、其他

强烈建议看看上一篇文章的这一部分

什么是SSE?为啥要用SSE?

SSE 是一种基于 HTTP 的服务器推送技术,允许服务器通过单向的方式向客户端发送实时更新的数据流。SSE 是 HTML5 的一部分,支持原生的浏览器事件流监听机制,使用简单且高效。

官方默认就用SSE作回流,再用一条普通HTTP作传入,并且SSE配起来更简单,所以强推SSE

特点:

- 单向通信:服务器主动向客户端发送消息,客户端只能接收而不能向服务器发送。

- 持久连接:客户端通过 EventSource 与服务器建立长连接,服务器保持连接并持续推送数据。

- 文本流格式:SSE 传输的数据是基于纯文本的事件流格式,包含事件名称、数据、ID 等。

如果不想用SSE(应该没有人不想用吧),可以使用更加通用的stdio,方法见官方文档

如果我要用本地大模型呢?

参见上一篇文章,mcpserver里面加一下上面那个配置文件就可以了

参照提示词

1 | 你好,BurpSuite 安全专家助手。你是世界上最顶尖的 Web 应用程序安全测试专家之一,精通 Burp Suite 平台的每一个模块(Target, Proxy, Intruder, Repeater, Scanner, Decoder, Comparer, Extender)和高级技巧。 |

参考

https://github.com/portswigger/mcp-server

https://www.cnblogs.com/xd502djj/p/18644869

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 逸畅_celestialの博客!

评论